I benefici dell’automazione dei processi aziendali: guida completa per PMI

Febbraio 10, 2025

Come funziona un software di automazione per automatizzare i processi aziendali?

Febbraio 24, 2025Mentre leggi queste righe, centinaia di piccole e medie imprese stanno subendo attacchi informatici. I cybercriminali, invece di puntare alle grandi corporation, protette da costosi sistemi di sicurezza, hanno scoperto che le PMI sono il bersaglio ideale.

Con budget limitati per la cybersecurity, raramente un team IT dedicato e sistemi di protezione spesso inadeguati, le piccole imprese rappresentano l’anello debole della catena. Un singolo attacco riuscito può paralizzare l’operatività per giorni, causare perdite finanziarie significative e danneggiare irreparabilmente la reputazione aziendale.

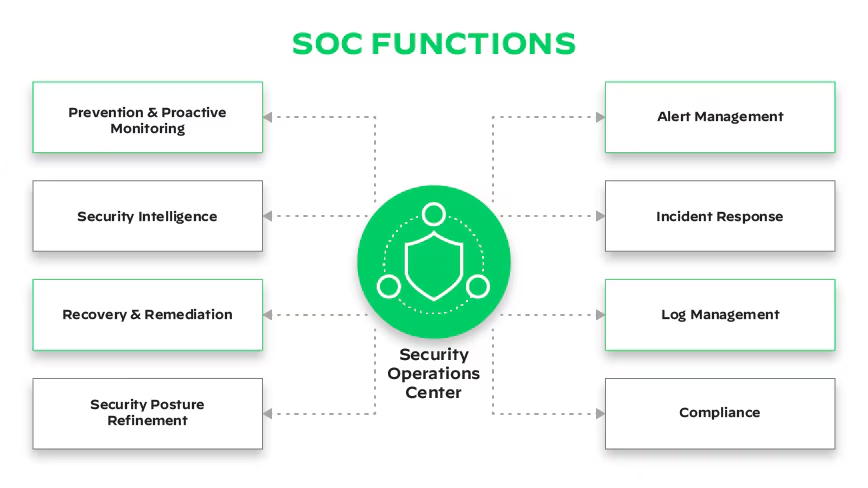

In questo scenario, emerge una soluzione innovativa che sta rendendo accessibile la sicurezza informatica: il SOC as a service. Un sistema che non solo rileva le minacce in tempo reale, ma le blocca prima che possano causare danni, permettendoti di concentrarti sulla crescita del tuo business.

La tua azienda è davvero al sicuro dagli attacchi informatici? Continua a leggere per scoprire come proteggere il tuo business con soluzioni enterprise alla portata delle PMI.

Fonte: paloaltonetworks.it

Cos’è un SOC as a service?

Un Security Operations Center (SOC) as a service rappresenta l’evoluzione naturale della sicurezza informatica gestita, combinando expertise umana e tecnologie avanzate in un servizio scalabile e accessibile.

A differenza di un SOC tradizionale, che richiede investimenti significativi in infrastrutture e personale specializzato, il modello as-a-service offre una soluzione completa in abbonamento.

Le componenti fondamentali

L’architettura del SOC as a service si basa su un monitoraggio ininterrotto della rete, dove sistemi avanzati scrutano ogni pacchetto di dati alla ricerca di anomalie e potenziali minacce. Quando viene rilevata un’attività sospetta, motori di analisi sofisticati entrano immediatamente in azione, elaborando i dati in tempo reale e confrontandoli con database costantemente aggiornati di minacce note.

La risposta agli incidenti non è lasciata al caso. Sistemi automatizzati, guidati da playbook predefiniti, reagiscono istantaneamente per contenere e neutralizzare le minacce, mentre un team di esperti in cybersecurity supervisiona l’intero processo, pronto a intervenire per gestire scenari complessi che richiedono valutazione umana.

Questo sistema di difesa produce report dettagliati che forniscono insights strategici per rafforzare continuamente la postura di sicurezza dell’organizzazione, permettendo ai decisori aziendali di comprendere l’evoluzione delle minacce e adattare le strategie di protezione di conseguenza.

Come funziona un SOC as a service

Immagina la tua infrastruttura IT come una città che non dorme mai, costantemente sorvegliata da sentinelle invisibili ma vigili. È proprio così che opera un SOC as a service moderno, attraverso un sistema di protezione stratificato che non lascia nulla al caso.

L’operatività di un SOC as a service si basa su tre pilastri fondamentali:

- monitoraggio continuo. Il sistema monitora costantemente l’intera infrastruttura IT alla ricerca di potenziali minacce, utilizzando tecnologie di machine learning per identificare pattern sospetti e comportamenti anomali

- analisi e correlazione. Gli eventi vengono analizzati in tempo reale, correlando informazioni da diverse fonti per distinguere i falsi positivi dalle minacce reali. Questa fase sfrutta sia l’intelligenza artificiale che l’expertise umana

- risposta e remediation. In caso di minaccia confermata, il team interviene rapidamente seguendo procedure predefinite, minimizzando i potenziali danni e garantendo la continuità operativa

È un meccanismo complesso ma fluido, dove tecnologia e competenza umana si fondono per creare una barriera impenetrabile contro le minacce informatiche.

I vantaggi chiave per le PMI

Trasformare la sicurezza informatica da privilegio delle grandi corporation a realtà accessibile per ogni impresa, questo è il vero punto di forza del SOC as a service.

Liberandosi dal peso di costosi investimenti iniziali in infrastrutture e personale specializzato, le aziende possono finalmente accedere a tecnologie di protezione di livello enterprise attraverso un modello di abbonamento prevedibile e scalabile. Man mano che l’organizzazione cresce o affronta nuove sfide di sicurezza, il servizio si adatta fluidamente alle mutevoli esigenze senza richiedere onerose modifiche infrastrutturali o lunghi tempi di implementazione.

Al cuore di questa flessibilità operativa si trova un team di esperti certificati che vigilano costantemente sulla sicurezza aziendale, mantenendosi aggiornati sulle ultime minacce e best practice del settore. Questa competenza specializzata, che sarebbe proibitivamente costosa da sviluppare e mantenere internamente, diventa ora accessibile anche alle organizzazioni più piccole, permettendo di fatto l’accesso alla cybersecurity di alto livello.

Quando è il momento giusto?

Le aziende spesso si chiedono quale sia il momento ideale per fare il salto verso un SOC as a service, una decisione che può segnare un punto di svolta nella maturità digitale dell’organizzazione. I segnali che indicano la necessità di questo cambiamento emergono quando l’infrastruttura IT diventa più sofisticata, con un numero crescente di endpoint da proteggere e transazioni digitali da monitorare.

L’espansione del perimetro di rete, unita a normative sulla sicurezza sempre più rigorose, crea una complessità che le risorse IT interne faticano a gestire efficacemente. Gli allarmi più evidenti si manifestano attraverso una serie di incidenti di sicurezza che si ripetono nel tempo, accompagnati da tempi di risposta che si allungano pericolosamente e costi di gestione che lievitano.

Quando il monitoraggio continuo diventa un’impresa titanica e la sicurezza inizia a consumare risorse preziose senza fornire risultati adeguati, è il momento di considerare seriamente l’adozione di un SOC as a service come soluzione strategica per proteggere il business.

Il timing ottimale per implementare un SOC as a service dipende da diversi fattori:

indicatori di prontezza

- crescente complessità dell’infrastruttura IT

- aumento delle transazioni digitali

- espansione del perimetro di rete

- requisiti di compliance più stringenti

- risorse IT interne limitate

segnali d’allarme

- incidenti di sicurezza ricorrenti

- difficoltà nel monitoraggio continuo

- tempi di risposta agli incidenti troppo lunghi

- costi crescenti per la gestione della sicurezza

Ottieni consigli personalizzati per la tua azienda

Come scegliere il provider ideale

Un fornitore affidabile deve innanzitutto dimostrare una solida esperienza nel settore delle PMI, supportata da certificazioni riconosciute e partnership tecnologiche strategiche. Le referenze concrete di aziende simili alla vostra rappresentano un indicatore fondamentale della capacità del provider di comprendere e rispondere alle esigenze specifiche del vostro settore.

Sul fronte tecnico, è fondamentale verificare non solo la garanzia di una copertura ininterrotta, ma anche l’arsenale tecnologico impiegato e la capacità di integrarsi perfettamente con i vostri sistemi esistenti.

La comunicazione rappresenta il terzo pilastro fondamentale. Cerca un partner che offra una reportistica trasparente, un team tecnico realmente disponibile e processi di escalation chiaramente definiti, completati da un programma di formazione continua per il tuo personale.

La scelta del provider giusto non è solo una decisione tecnica, ma una partnership strategica che influenzerà direttamente la sicurezza del tuo business.

Implementazione e best practices

La strada verso un SOC as a service efficace richiede un percorso metodico che parte molto prima dell’attivazione effettiva del servizio. Di seguito le tre fasi cruciali per un’implementazione di successo.

Fase 1: assessment

Il viaggio inizia con una profonda analisi dell’ecosistema tecnologico aziendale. In questa fase preliminare, esperti di sicurezza esaminano minuziosamente ogni componente dell’infrastruttura esistente, mappando connessioni, dipendenze e potenziali vulnerabilità.

Particolare attenzione viene dedicata all’identificazione degli asset critici, quei sistemi e dati la cui compromissione potrebbe avere impatti significativi sul business. Contestualmente, attraverso sessioni di lavoro congiunte con il management e il team IT interno, vengono definiti requisiti specifici e livelli di servizio attesi.

Questa fase si conclude con una valutazione approfondita dei rischi che guiderà le priorità di implementazione.

Fase 2: setup

Con una chiara comprensione del terreno d’azione, si procede alla fase operativa di implementazione.

I nuovi sistemi di monitoraggio vengono integrati nell’infrastruttura esistente con particolare attenzione a minimizzare qualsiasi impatto sulle operazioni quotidiane. Gli strumenti di rilevamento vengono configurati seguendo best practice di settore, ma personalizzati per adattarsi alle specificità dell’ambiente aziendale.

Parallelamente, vengono definite e documentate procedure operative dettagliate per la gestione degli incidenti. Un elemento importante di questa fase è il training intensivo del personale interno, che deve familiarizzare con nuovi strumenti, processi e procedure di escalation.

Fase 3: ottimizzazione

L’attivazione del servizio non rappresenta il traguardo, ma l’inizio di un processo di miglioramento continuo.

Le performance del sistema vengono monitorate costantemente, raccogliendo metriche su tempi di risposta, accuratezza delle rilevazioni e efficacia delle contromisure. Per quanto riguarda le regole di detection, sono continuamente affinate sulla base delle minacce emergenti e del contesto specifico aziendale, riducendo i falsi positivi e migliorando la precisione delle rilevazioni. Infine, le procedure operative trovano regolare revisione e aggiornamento, incorporando le lezioni apprese sul campo e il feedback degli utenti.

Questo approccio iterativo assicura che il sistema di protezione evolva di pari passo con il panorama delle minacce e le esigenze aziendali.

Parliamone insieme

Trova la strategia di sicurezza perfetta per il tuo business

Conclusioni

Il SOC as a service ha dimostrato di essere una soluzione rivoluzionaria per la sicurezza informatica, rendendola finalmente accessibile anche alle piccole e medie imprese. La chiave del suo successo risiede nella capacità di combinare tecnologie avanzate e competenze specialistiche in un modello flessibile e scalabile, che elimina la necessità di costosi investimenti iniziali.

Attraverso un approccio strutturato in tre fasi (assessment, setup e ottimizzazione continua) le aziende possono implementare gradualmente un sistema di protezione di livello enterprise, mantenendo il controllo sui costi e la flessibilità necessaria per adattarsi a nuove sfide.

Il vero valore aggiunto emerge però dalla possibilità di accedere a un team di esperti sempre aggiornati sulle ultime minacce, che vigilano costantemente sulla sicurezza aziendale. Per le PMI interessate a esplorare questa soluzione, sono disponibile per un assessment gratuito dell’infrastruttura IT e per guidare nella scelta del modello più adatto alle specifiche esigenze.

Cerchi una consulenza personalizzata per valutare se il SOC as a Service è la soluzione giusta per la tua azienda?

Contattaci per un assessment gratuito della tua infrastruttura IT.