Come scegliere un CRM 2025: confronto tra le 5 migliori soluzioni per PMI

Marzo 3, 2025

Framework nazionale per la Cybersecurity e la Data Protection per PMI: tutto ciò che devi sapere

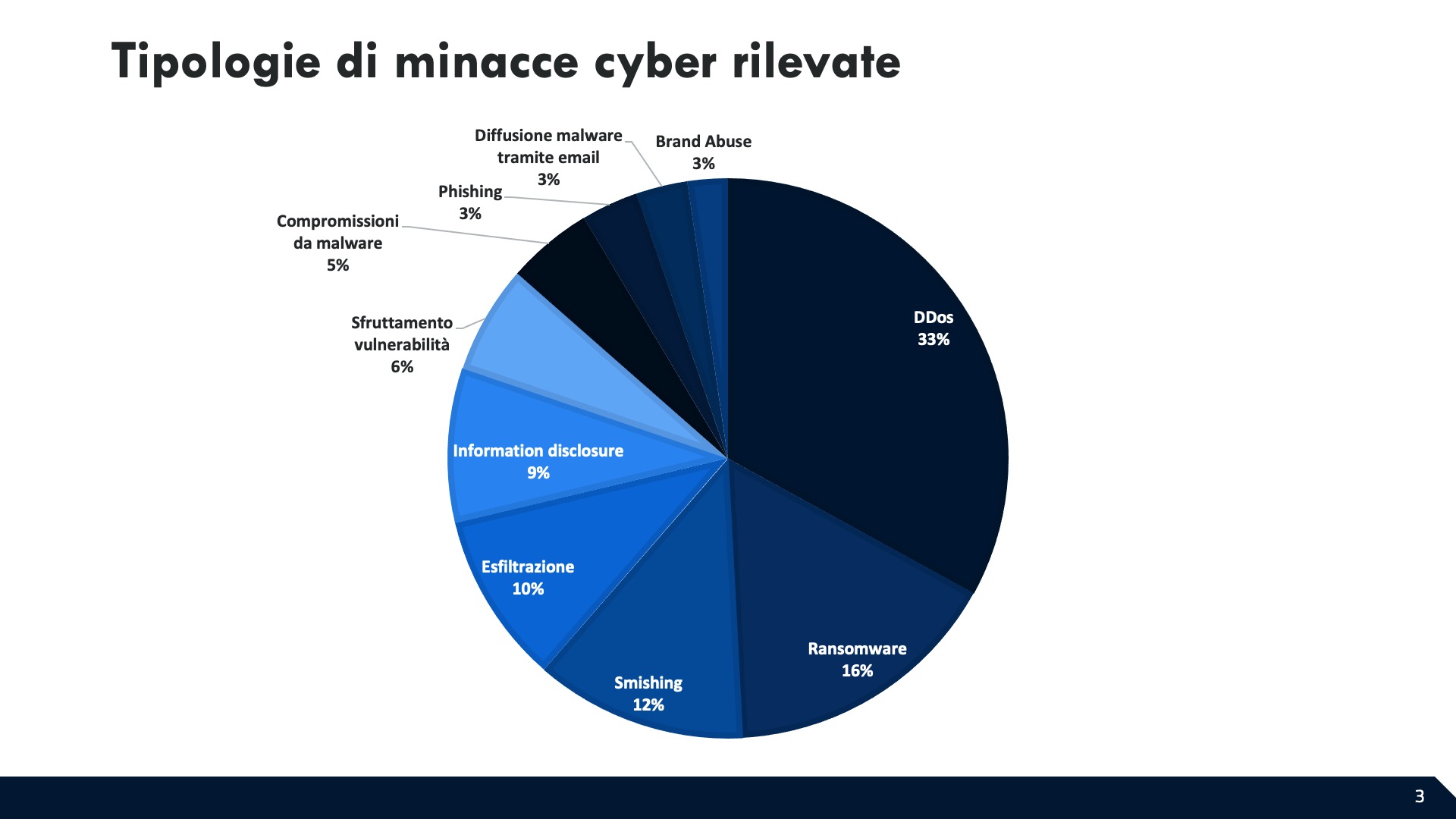

Marzo 17, 2025Il panorama delle minacce informatiche evolve a ritmi vertiginosi, e le Piccole e Medie Imprese (PMI) rappresentano oggi un bersaglio sempre più appetibile per i criminali informatici. A differenza delle grandi aziende, che spesso dispongono di reparti IT strutturati e budget dedicati alla cybersecurity, le PMI si trovano in una posizione particolarmente vulnerabile, combattendo tra risorse limitate e necessità di protezione crescenti.

Ma cos’è esattamente un security audit? Immagina di avere una cassaforte dove conservate i tuoi beni più preziosi. Faresti affidamento su una serratura che non è mai stata testata? Probabilmente no. Il security audit funziona proprio come un test approfondito della “serratura digitale” della tua azienda.

Perché le PMI necessitano di un Security Audit

Forse stai pensando: “La mia azienda è troppo piccola per essere presa di mira”. Sfortunatamente, i dati raccontano una storia diversa. Secondo recenti statistiche, oltre il 43% degli attacchi informatici è diretto proprio verso le piccole imprese (Fonte: Accenture), e di queste, il 60% chiude l’attività entro sei mesi dalla violazione.

Le PMI rappresentano l’obiettivo ideale per i cybercriminali per diverse ragioni:

- risorse di sicurezza limitate. Spesso non dispongono di personale IT dedicato alla sicurezza

- consapevolezza ridotta. Minor formazione del personale sui rischi di cybersecurity

- percezione errata del rischio. Convinzione di non essere un bersaglio interessante

- connessioni con aziende più grandi. Possono servire come punto d’ingresso verso partner commerciali di maggiori dimensioni

Un security audit regolare permette alle PMI di:

- identificare le vulnerabilità prima che vengano sfruttate dai malintenzionati

- ottimizzare gli investimenti in sicurezza, concentrando le risorse dove sono realmente necessarie

- dimostrare l’impegno verso la protezione dei dati a clienti e partner

- garantire la conformità a normative sempre più stringenti (GDPR, etc.)

- prevenire i costi associati a violazioni e tempi di inattività

La domanda non è più se la tua PMI ha bisogno di un security audit, ma quando dovresti pianificarlo e con quale frequenza ripeterlo.

Contattaci per una valutazione personalizzata della sicurezza della tua PMI

Le 3 tipologie di Security Audit

Non tutti i security audit sono uguali. In base agli obiettivi, alle risorse disponibili e ai requisiti specifici, le PMI possono scegliere tra diverse tipologie di audit, ciascuna con caratteristiche, costi e livelli di approfondimento differenti.

1. Audit interno

L’audit interno viene condotto da personale dell’azienda, tipicamente dal reparto IT o da figure con competenze in ambito sicurezza.

Vantaggi:

- costi contenuti

- conoscenza approfondita dell’infrastruttura aziendale

- possibilità di condurre controlli più frequenti

Svantaggi:

- possibile mancanza di competenze specialistiche

- minor oggettività nella valutazione

- rischio di “punto cieco” organizzativo

Ideale per: PMI con personale IT qualificato che necessitano di controlli frequenti tra audit esterni più approfonditi.

2. Audit esterno

L’audit esterno viene affidato a consulenti o società specializzate in cybersecurity, che portano competenze avanzate e uno sguardo imparziale.

Vantaggi:

- expertise specialistica e aggiornata

- valutazione imparziale e oggettiva

- accesso a strumenti e metodologie avanzate

Svantaggi:

- costi più elevati

- potenziale minore conoscenza del contesto aziendale

- tempistiche più lunghe per la pianificazione

Ideale per: PMI che necessitano di una valutazione approfondita e indipendente, o che devono rispettare requisiti normativi specifici.

3. Audit ibrido

L’approccio ibrido combina elementi degli audit interni ed esterni, sfruttando le risorse interne per controlli di routine e consulenti esterni per valutazioni più approfondite.

Vantaggi:

- equilibrio tra costi e qualità

- combinazione di conoscenza interna e competenze esterne

- maggiore flessibilità nell’allocazione delle risorse

Svantaggi:

- richiede un buon coordinamento tra team interni ed esterni

- potenziali duplicazioni o lacune se non ben organizzato

Ideale per: la maggior parte delle PMI che cercano un approccio sostenibile e scalabile alla sicurezza informatica.

La scelta della tipologia di audit più adatta dipende da diversi fattori, tra cui la maturità digitale dell’azienda, la sensibilità dei dati gestiti, il budget disponibile e i requisiti normativi del settore.

Checklist essenziale per il Security Audit

Affrontare un security audit può sembrare un’impresa titanica, specialmente per le PMI con risorse limitate. Per questo motivo, abbiamo sviluppato una checklist essenziale che vi guiderà attraverso i principali elementi da valutare, permettendovi di strutturare il processo in modo efficace e completo.

Valutazione delle infrastrutture IT

La base di partenza per qualsiasi security audit è una mappatura accurata di tutte le risorse IT presenti in azienda.

- Inventario hardware completo

- Dispositivi endpoint (PC, laptop, tablet, smartphone)

- Server fisici e virtuali

- Dispositivi di rete (router, switch, firewall)

- Dispositivi IoT connessi alla rete aziendale

- Documentazione dell’architettura di rete

- Topologia e segmentazione

- Connettività Internet e VPN

- DMZ e zone di sicurezza

- Gestione del ciclo di vita dell’hardware

- Età e stato dei dispositivi

- Politiche di dismissione sicura

- Piani di aggiornamento e sostituzione

Analisi dei sistemi e delle applicazioni

I software e le applicazioni rappresentano spesso i punti di ingresso preferiti dagli attaccanti.

- Inventario software e licenze

- Sistemi operativi e versioni

- Applicazioni business-critical

- Software di produttività

- Soluzioni cloud utilizzate

- Gestione delle patch e degli aggiornamenti

- Politiche di patch management

- Tempistiche di applicazione degli aggiornamenti

- Gestione dei sistemi legacy

- Sicurezza degli sviluppi interni

- Pratiche di sviluppo sicuro

- Test di vulnerabilità pre-rilascio

- Code review e analisi statica del codice

Verifica delle politiche di sicurezza

Le politiche rappresentano il quadro normativo interno che guida comportamenti e pratiche di sicurezza.

- Documentazione delle politiche

- Politica di sicurezza generale

- Politiche di utilizzo accettabile

- Procedure di risposta agli incidenti

- Formazione e consapevolezza

- Programmi di formazione per i dipendenti

- Frequenza e contenuti degli aggiornamenti

- Test di phishing simulato

- Conformità normativa

- GDPR e normative sulla privacy

- Requisiti specifici del settore

- Standard internazionali (ISO 27001, NIST, etc.)

Assessment della sicurezza di rete

La rete rappresenta il sistema circolatorio dell’azienda digitale e richiede protezioni stratificate.

- Sicurezza perimetrale

- Configurazione dei firewall

- Sistemi IDS/IPS

- Filtri anti-malware e anti-spam

- Monitoraggio e logging

- Sistemi SIEM

- Retention dei log

- Analisi del traffico anomalo

- Test di penetrazione

- Scansioni di vulnerabilità

- Simulazioni di attacco

- Verifiche dei sistemi esposti

Controllo degli accessi e delle autenticazioni

La gestione delle identità e degli accessi è fondamentale per garantire che solo le persone autorizzate possano accedere alle risorse aziendali.

- Gestione delle identità

- Policy di creazione e dismissione account

- Segregazione dei ruoli

- Procedure di onboarding e offboarding

- Autenticazione forte

- Implementazione dell’autenticazione a più fattori

- Politiche di complessità delle password

- Rotazione delle credenziali

- Controllo degli accessi privilegiati

- Gestione degli account amministrativi

- PAM (Privileged Access Management)

- Monitoraggio delle attività privilegiate

Questa checklist, sebbene non esaustiva, fornisce un solido punto di partenza per le PMI che intendono condurre un security audit efficace. L’approccio modulare permette di adattare la profondità dell’analisi alle specifiche esigenze e risorse disponibili.

Fonte: freepik.com

Scopri tutte le news sul mondo della cybersecurity per PMI

Security Audit per siti web

In un’epoca in cui il sito web rappresenta spesso il principale punto di contatto con clienti e partner, garantirne la sicurezza è diventato un aspetto critico per le PMI. Un security audit specifico per il sito web della vostra azienda può prevenire violazioni di dati, defacement, e altri attacchi che potrebbero danneggiare la reputazione e il business.

Elementi chiave da verificare

Un audit completo della sicurezza web dovrebbe includere:

Analisi delle vulnerabilità del frontend

- Verifica delle versioni CMS, controllo di aggiornamenti per WordPress, Joomla, Drupal o altri CMS utilizzati

- audit dei plugin e temi, identificazione di componenti obsoleti o vulnerabili

- analisi del codice client-side, verifica di vulnerabilità JavaScript e implementazioni insicure

- test di sicurezza dei form, controllo di validazione input e protezioni anti-bot

Sicurezza del backend e del server

- configurazione del web server, Hardening di Apache, Nginx o altri server web

- sicurezza del database, protezione contro SQL injection e accessi non autorizzati

- gestione delle sessioni, implementazione di cookie sicuri e meccanismi di sessione protetti

- configurazione PHP/ASP.NET, impostazioni di sicurezza appropriate per linguaggi server-side

Protezione delle comunicazioni

- implementazione HTTPS, verifica della corretta configurazione SSL/TLS

- certificati SSL, validità, forza e implementazione dei certificati

- HTTP Security Headers, implementazione di CSP, X-XSS-Protection, X-Frame-Options, etc.

- HSTS, utilizzo di Strict Transport Security per forzare connessioni sicure

Controllo degli accessi e autenticazione

- meccanismi di login, forza delle password e protezioni contro attacchi brute force

- area amministrativa, sicurezza del pannello di controllo e delle interfacce di gestione

- gestione utenti, segregazione dei ruoli e principio del minimo privilegio

- password reset, sicurezza delle procedure di recupero credenziali

Checklist rapida per l’Audit di un sito web

Per una valutazione iniziale della sicurezza del vostro sito web:

- verifica HTTPS. Il sito utilizza HTTPS su tutte le pagine?

- aggiornamenti software. CMS, plugin e componenti sono aggiornati?

- backup regolari. Esistono procedure di backup automatizzate e testate?

- protezione login. Sono implementate misure contro tentativi ripetuti?

- file permissions. I permessi dei file sul server sono configurati correttamente?

- Web Application Firewall. È attivo un WAF per proteggere dalle minacce?

- input validation. Tutti gli input utente sono validati correttamente?

- error handling. Gli errori sono gestiti senza rivelare informazioni sensibili?

- audit trail. Le azioni amministrative vengono registrate?

- scansione malware. Viene eseguita regolarmente una scansione anti-malware?

Un security audit regolare del sito web non è solo una misura preventiva contro gli attacchi, ma anche un modo per garantire che la vostra vetrina digitale rimanga sempre operativa e affidabile.

Fonte: cybersecitalia.it

Certificazioni di Security Audit

Per le PMI che desiderano dimostrare il proprio impegno verso la sicurezza informatica, le certificazioni rappresentano un valido strumento di credibilità e differenziazione sul mercato. Le certificazioni attestano che l’azienda ha sottoposto i propri processi e sistemi a verifiche rigorose secondo standard riconosciuti.

Principali certificazioni di sicurezza per PMI

ISO 27001

Lo standard internazionale per la gestione della sicurezza delle informazioni.

Caratteristiche:

- approccio basato sulla gestione del rischio

- copre aspetti organizzativi, tecnici e legali

- riconosciuta a livello globale

Vantaggi per le PMI:

- migliora la struttura di gestione della sicurezza

- dimostra l’impegno verso la protezione dei dati

- può essere un requisito per contratti con grandi aziende o enti pubblici

SOC 2

Sviluppato dall’American Institute of CPAs (AICPA), verifica la gestione dei dati dei clienti secondo cinque criteri: sicurezza, disponibilità, integrità dei processi, riservatezza e privacy.

Caratteristiche:

- focus sui servizi cloud e SaaS

- due tipi. Type I (valutazione puntuale) e Type II (valutazione su periodo)

- personalizzabile in base ai criteri rilevanti per l’azienda

Vantaggi per le PMI:

- particolarmente rilevante per aziende che offrono servizi digitali

- riconosciuta nel mercato B2B americano

- dimostra l’impegno verso la protezione dei dati dei clienti

Cyber Essentials

Schema di certificazione del governo britannico, orientato alle misure di base per proteggere contro le minacce cyber più comuni.

Caratteristiche:

- relativamente semplice da ottenere

- focus su controlli tecnici essenziali

- due livelli, base e plus (con verifica esterna)

Vantaggi per le PMI:

- costi contenuti

- approccio pragmatico alla sicurezza

- requisito per alcuni appalti pubblici nel Regno Unito

GDPR Compliance

Non è una certificazione formale, ma la dimostrazione della conformità al Regolamento Generale sulla Protezione dei Dati.

Caratteristiche:

- focus sulla protezione dei dati personali

- requisiti su consenso, notifica violazioni, diritti degli interessati

- applicabile a tutte le aziende che trattano dati di cittadini UE

Vantaggi per le PMI:

- evita pesanti sanzioni (fino al 4% del fatturato globale)

- migliora la fiducia dei clienti

- spinge verso una gestione più strutturata dei dati

Considerazioni per le PMI

Nella scelta della certificazione più adatta:

- valutare il contesto di business. Settore, clientela, requisiti normativi

- considerare il rapporto costi-benefici. Alcune certificazioni richiedono investimenti significativi

- iniziare gradualmente. Partire da schemi più semplici per poi evolvere

- integrare con il business. La certificazione deve supportare gli obiettivi aziendali, non ostacolarli

Le certificazioni rappresentano un importante segnale di affidabilità per clienti, partner e fornitori, particolarmente prezioso per le PMI che operano in mercati competitivi o in settori regolamentati.

Contattaci per scoprire come implementare un piano di security audit efficace

Conclusioni

In un panorama di minacce informatiche in continua evoluzione, implementare un security audit strutturato non è più un’opzione ma una necessità imprescindibile per le PMI. Come abbiamo visto, oltre il 43% degli attacchi informatici prende di mira proprio le piccole imprese, con conseguenze che possono essere devastanti.

Il security audit rappresenta una bussola fondamentale per navigare in questo mare di minacce, permettendo di identificare vulnerabilità, ottimizzare investimenti e dimostrare impegno verso la protezione dei dati.

Che si scelga un approccio interno, esterno o ibrido, l’importante è integrare questa pratica nella routine aziendale con regolarità. La checklist che abbiamo condiviso offre un punto di partenza accessibile anche per le PMI con risorse limitate, consentendo di strutturare un processo di audit efficace e completo che copra infrastrutture IT, applicazioni, politiche di sicurezza, reti e controllo degli accessi.

Per le aziende che desiderano fare un ulteriore passo avanti, le certificazioni rappresentano un’opportunità per dimostrare in modo tangibile il proprio impegno verso la sicurezza e differenziarsi sul mercato.

La domanda che dovresti porti ora non è “se” implementare un security audit, ma “quando” iniziare e quanto investire per proteggere efficacemente il tuo business. Quali saranno i tuoi primi passi verso una sicurezza informatica più robusta?